- 1

-

(74)

- A.inconsistent

- B.independent

- C.interface

- D.incompatible

- 2

-

(75)

- A.application software

- B.eye-tracking device

- C.application programs

- D.vitual reality

- 3

-

(73)

- A.explicit

- B.voice

- C.implicit

- D.special

- 4

-

(72)

- A.DBMS

- B.application software

- C.operating systems

- D.GUI

- 5

-

(70)

- A.messages

- B.packets

- C.information

- D.reengineering

- 7

-

(69)

- A.retrieval

- B.route

- C.path

- D.save

- 8

-

(67)

- A.format

- B.documents

- C.text

- D.network

- 9

-

(68)

- A.database

- B.controller

- C.lifecycle

- D.center

- 10

-

(65)

- A.m<n-1

- B.m<n-2

- C.m>n-1

- D.m>n-2

- 12

-

(63)

- A.100

- B.1010

- C.111

- D.1111

- A.2

- B.15

- C.16

- D.33

- 15

-

(61)

- A.56

- B.64

- C.128

- D.256

- A.比非对称密码算法更安全

- B.比非对称密码算法密钥长度更长

- C.能同时用于身份认证

- D.比非对称密码算法效率更高

- A.①→⑤→⑥→⑦→④→③→②

- B.①→⑥→⑤→⑦→③→④→②

- C.①→⑤→⑥→⑦→③→④→②

- D.①→⑥→⑤→⑦→④→③→②

- A.确定功能要求

- B.分析数据要求

- C.软硬件模块划分

- D.修正开发计划

- A.程序走查

- B.退化测试

- C.软件评审

- D.接收测试

- A.按照实时性划分软件功能模块→确定硬件驱动的软件接口→生成各模块代码→功能模块的集成测试→调试→代码固化

- B.按照实时性划分软件功能模块→确定硬件驱动的软件接口→生成各模块代码→固化调试→功能模块的集成测试→代码固化

- C.确定硬件驱动的软件接口→按厢实时性划分软件功能模块→生成各模块代码→功能模块的集成测试→代码固化→调试

- D.确定硬件驱动的软件接口→按照实时性划分软件功能模块→生成各模块代码→固化调试→功能模块的集成测试→代码固化

- A.share

- B.user

- C.server

- D.domain

- A.模块内各种元素结合的程度

- B.模块内多个功能之间的接口

- C.模块之间公共数据的数量

- D.模块之间相互关联的程度

- A.系统需求分析→硬件和软件划分→系统详细设计→迭代与实现→系统集成→系统测试→系统维护

- B.系统需求分析→硬件和软件划分→系统详细设计→系统集成→迭代与实现→系统测试→系统维护

- C.系统需求分析→系统集成→硬件和软件划分→系统详细设计→迭代与实现→系统测试→系统维护

- D.系统需求分析→硬件和软件划分→迭代与实现→系统详细设计→系统集成→系统测试→系统维护

- A.FIFO文件

- B.设备文件

- C.链接文件

- D.目录文件

- A.-rwxrwx---

- B.-rw-rw-r--

- C.-rwx------

- D.-rw-r--r--

- A.0x3A

- B.0x1B7

- C.0xE9

- D.0xB7

- A.划分了“系统空间”和“用户空间”

- B.OS内核与外围应用程序之间不再有物理边界

- C.运行上下文和栈是独享内核线程

- D.系统中“任务”或“进程”全都是内核线程

- A.struct是结构体类型的关键字

- B.x、y、z都是结构体成员名

- C.struet ex是结构体类型

- D.example是结构体类型名

- A.共享内存

- B.PV操作

- C.消息传递

- D.管道通信

- A.子任务的创建基于fork/exec模型

- B.子任务的创建基于spawn模型

- C.先为子任务分配内存空间,再分配相应的数据结构

- D.直接为子任务分配一个全新的地址空间,然后再将其代码装入运行

- A.CE端为低电平

- B.R/W'端为高电平

- C.地址出现在address线上

- D.数据出现在data线上

- A.系统软件

- B.应用软件

- C.支撑软件

- D.中间件

- A.1KB

- B.4KB

- C.16KB

- D.不能再细分

- A.NAND Flash的读取速度比NOR Flash快一些

- B.NAND Flash的写人速度比NOR Flash快一些

- C.NAND Flash的擦除速度比NOR Flash快一些

- D.NAND Flash的写入操作需要先进行擦除操作

- A.没有访问权限

- B.客户类型

- C.保留

- D.管理者权限

- A.所有物理地址和虚拟地址相等

- B.使用平板存储模式

- C.存储访问不考虑C和B控制位

- D.存储访问不进行权限控制,MMU也不会产生存储访问中止信号

- A.IRQ

- B.Abort

- C.Supervisor

- D.System

- A.R0

- B.R13

- C.R14

- D.R15

- AREA EXAMPLE2,CODE,READONLY

- ENTYR start MOV ro,#10 MOV r1,#3

- BL DOADD

- doadd ADD r0,r0,r1 MOV pc,1r

- END

- A.结果值13存放在R0寄存器中

- B.结果值23存放在R1寄存器中

- C.结果值13存放在LR寄存器中

- D.结果值23存放在LR寄存器中

- A.3

- B.4

- C.5

- D.7

- A.通过在干扰源回路串联电感或电阻以及增加续流二极管来减小干扰源的du/dt

- B.在继电器接点两端并接一个RC串联抑制电路

- C.在可控硅两端并接RC抑制电路

- D.布线时避免≤90°的折线

- A.实时系统要求在任何情况下,结果产生的时间都应该是可以预期的

- B.实时操作系统采用虚拟内存管理方式实现对内存资源的合理分配和存取

- C.实时操作系统中,为了能够保证响应时间,应当允许具有较高优先级的任务够抢占低优先级的任务运行

- D.由于文件系统对于实时系统来说不是必需的,因此实时操作系统中的文件系统部分最好是一个可以自由裁减的组件

- A.<IMG src="//img1.yqda.net/question-name/ba/4ff02a3604f81783710d6387d42017.jpg">

- B.<IMG src="//img1.yqda.net/question-name/f1/ee432a28b073256056b7b1cabbb9f7.jpg">

- C.<IMG src="//img1.yqda.net/question-name/36/6bfdd2040b05f899848fb6367bd5db.jpg">

- D.<IMG src="//img1.yqda.net/question-name/28/32f573ae14d99b4ad2ffa124ddb39c.jpg">

- A.红外线、跳频扩频与蓝牙

- B.红外线、跳频扩频与直接序列扩频

- C.跳频扩频、直接序列扩频与蓝牙

- D.红外线、直接序列扩频与蓝牙

- A.1~255

- B.1~1023

- C.1~1024

- D.1~65 535

- A.1434

- B.1460

- C.1480

- D.1500

- A.提供建立、修改、改变和删除目录等服务

- B.提供创建、打开、读写、关闭和撤销文件等服务

- C.提供对文件的加密和解密功能

- D.设置、修改对文件和目录的存取权限

- A.微处理器主频高的机器比主频低的机器速度快

- B.平均指令执行速度(MIPS)能正确反映计算机执行实际程序的速度

- C.基准程序测试法能比较全面地反映实际运行情况,但各个基准程序测试的重点不一样

- D.EEMBC测试基于每秒钟算法执行的次数和编译代码大小的统计结果

- A.MMC

- B.Cache

- C.NOR Flash

- D.SDRAM

- A.32位

- B.16位

- C.12位

- D.8位

- A.板级→系统级→片级

- B.系统级→板级→片级

- C.片级→板级→系统级

- D.系统级→片级→板级

- A.RISC计算机采用优化的编译程序,有效地支持高级语言

- B.RISC计算机尽量少用通用寄存器,把芯片面积留给微程序

- C.CISC计算机可以对存储器和寄存器进行算术和逻辑操作

- D.CISC计算机编码长度可变,寻址方式种类丰富

- A.知识产权核设计是片上系统(SOC)设计的基础

- B.IP固核是基于半导体工艺的物理设计,已有固定的拓扑布局和具体工艺,并已经过工艺验证,具有可保证的性能

- C.IP软核通常是用硬件描述语言文本形式提交给用户,IP知识产权不易保护

- D.IP硬核无需提供寄存器转移级文件,易于实现IP保护,但其灵活性和可移植性较差

- A.<IMG src="//img1.yqda.net/question-name/49/10b5be7d820628df785ac9670fc965.jpg">

- B.<IMG src="//img1.yqda.net/question-name/37/80930a7177e5efed8c4216d0d65d40.jpg">

- C.<IMG src="//img1.yqda.net/question-name/84/56be5726ce18f900db9a0f2fb69194.jpg">

- D.<IMG src="//img1.yqda.net/question-name/8f/c3a2b3dcba6572dce61b8586b379cb.jpg">

- A.2<SUP>n</SUP>-n

- B.2n

- C.2<SUP>n</SUP>-2n

- D.2<SUP>n</SUP>-1

- A.三态输出的门电路

- B.集电极开路输出的TTL门电路

- C.互补输出结构的CMOS门电路

- D.推拉式输出结构的TTL门电路

- A.<IMG src="//img1.yqda.net/question-name/51/a620b6e77e25ce83694fcdc39f272e.jpg">

- B.<IMG src="//img1.yqda.net/question-name/0e/0cd9d640d995d402707530043c0748.jpg">

- C.<IMG src="//img1.yqda.net/question-name/33/8abe438b9b2206f03fe7b2506c66fd.jpg">

- D.<IMG src="//img1.yqda.net/question-name/37/60db1b64d665cc715ae5664778c016.jpg">

- A.10

- B.11

- C.12

- D.13

- A.需求分析

- B.概要设计

- C.详细设计

- D.系统测试

- A.构件化方法

- B.结构化方法

- C.面向对象方法

- D.快速原型方法

- A.定义级

- B.管理级

- C.优化级

- D.可重复级

- A.模拟的RGB信号

- B.数字的RGB信号

- C.模拟的YUV信号

- D.数字的YUV信号

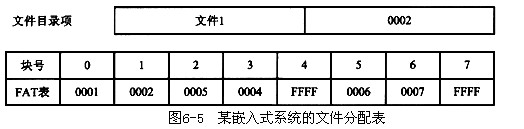

- A.46

- B.47

- C.44

- D.5

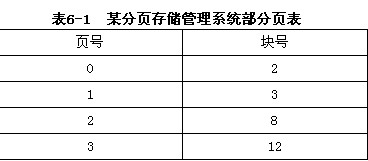

- A.6186

- B.12 330

- C.33 220

- D.因产生缺页中断,暂时无法获得

- A.ipconfig/all

- B.ping 127.0.0.1

- C.netstat-an

- D.nslookup

- A.数字签名

- B.私钥

- C.口令

- D.公钥

- A.防火墙可以对请求服务的用户进行控制

- B.防火墙可以对用户如何使用特定服务进行控制

- C.防火墙可以对网络攻击进行反向追踪

- D.防火墙可以对网络服务类型进行控制

- A.不构成侵权

- B.至少侵犯该企业的商业秘密权

- C.至少侵犯信息网络传播权

- D.至少侵犯张三的专利权

- A.1年

- B.3年

- C.5年

- D.10年

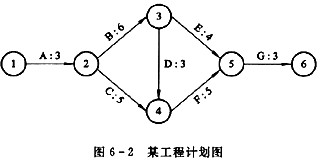

- A.8

- B.12

- C.13

- D.17

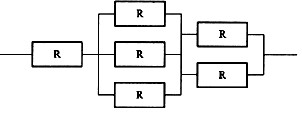

- A.0.9999

- B.0.9975

- C.0.9475

- D.0.8574

- A.Gantt图不能表现各个活动的顺序和它们之间的因果关系

- B.Gantt图也不能表现哪些活动具有并行性

- C.Gantt图可以表现各个活动的起始时间

- D.Gantt图也可以表现各个活动完成的进度

- A.50

- B.200

- C.400

- D.700

- A.中断方式

- B.PPU方式

- C.查询方式

- D.DMA方式

- A.2

- B.4

- C.4.5

- D.5

我

我

B和G=A⊙B满足关系(21)。

B和G=A⊙B满足关系(21)。