- 1

-

(77)

- A.framework

- B.structure

- C.bracket

- D.indenting

- 2

-

(76)

- A.interactive

- B.markup

- C.programming

- D.command

- 3

-

(75)

- A.tags

- B.texts

- C.editors

- D.creators

- 4

-

(74)

- A.command

- B.program

- C.graphic

- D.text

- 5

-

(72)

- A.192.168.1.1

- B.192.168.1.100

- C.220.110.10.1

- D.192.168.0.1

- 7

-

(70)

- A.概念模式/内模式映像

- B.概念模式/内模式

- C.外模式/概念模式映像

- D.外模式/概念模式

- A.外模式/概念模式

- B.概念模式/内模式

- C.概念模式/内模式映像

- D.外模式/概念模式映像

- A.220.110.10.1

- B.192.168.0.1

- C.192.168.1.1

- D.192.168.1.100

- 10

-

(68)

- A.DataAccess

- B.AccountDM

- C.CustomerDM

- D.DataAccessImpl

- A.Composite(组合)

- B.Proxy(代理)

- C.Bridge(桥接)

- D.Command(命令)

- A.FF60∷601:BC:0:0:05D7

- B.FF60∷601:BC∷05D7

- C.FF60:0:0:601:BC∷05D7

- D.FF60:0:0:0601:BC∷05D7

- A.高速数据转发

- B.边界路由和接入Internet

- C.MAC层过滤和网段微分

- D.实现网络的访问策略控制

- A.ICMP协议用于控制数据报传送中的差错情况

- B.RIP协议根据交换的路由信息动态生成路由表

- C.FTP协议在客户服务器之间建立起两条连接

- D.RARP协议根据IP地址查询对应的MAC地址

- A.本地回路地址

- B.公网IP地址

- C.组播IP地址

- D.私网IP地址

- A.禁用脚本

- B.禁用cookie

- C.禁用ActiveX控件

- D.禁用没有标记为安全的ActiveX控件

- A.CEFBDA

- B.CBEAFD

- C.CEBAFD

- D.CBEDFA

- A.队列

- B.堆栈

- C.双链表

- D.数组

- A.1.4

- B.1.6

- C.2.0

- D.2.2

- A.堆排序

- B.快速排序

- C.归并排序

- D.基数排序

- A.进行遍历

- B.找出最优的答案节点

- C.找出任一个答案节点

- D.找出所有的答案节点

- A.e、a、b、d、c

- B.e、d、c、b、a

- C.c、d、b、a、e

- D.a、b、c、d、e

- A.3

- B.4

- C.6

- D.8

- A.读脏数据

- B.数据重复修改

- C.数据丢失修改

- D.数据不可重复读

- A.从结构的角度看,数据仓库主要有数据集市、企业仓库和用户仓库3种模型

- B.数据挖掘就是要智能化和自动化地把数据转换为有用的信息和知识

- C.联系分析处理(OLAP)技术绕过DBMS直接对物理数据进行读写以提高处理效率

- D.数据仓库是从数据库中导入大量的数据,并对结构和存储进行组织以提高查询效率

- A.商品名

- B.条形码

- C.产地

- D.价格

- A.where M.部门号=E.部门号

- B.where M.职工号=E.职工号

- C.where M.职工号=E.负责人代码

- D.where M.部门号=E.职工号

- A.1:1和1:1

- B.1:1和1:n

- C.1:n和1:1

- D.1:n和1:n

- A.以减少设计过程创建的类的个数

- B.以保证程序的运行速度达到最优值

- C.以复用成功的设计和体系结构

- D.以允许在非面向对象程序设计语言中使用面向对象的概念

- A.状态(State)

- B.观察者(Observer)

- C.组合(Composite)

- D.访问者(Visitor)

- A.外观(Facade)

- B.装饰(Decorate)

- C.单例(Singleton)

- D.模板方法(Template Method)

- A.结构事物

- B.分组事物

- C.行为事物

- D.注释事物

- A.静态成员变量可被该类的所有方法访问

- B.该类的对象共享其静态成员变量的值

- C.该类的静态数据成员变量的值不可修改

- D.该类的静态方法只能访问该类的静态成员变量

- A.include

- B.extend

- C.generalize

- D.call

- A.用例将系统的功能范围分解成许多小的系统功能陈述

- B.一个用例代表了系统的一个单一的目标

- C.用例是一个行为上相关的步骤序列

- D.用例描述了系统与用户的交互

- A.上下层次关系

- B.时间和顺序

- C.对象间的迁移

- D.对象间的控制流

- A.状态图(Statechart Diagram)

- B.交互图(Interactive Diagram)

- C.活动图(Activity Diagram)

- D.协作图(Collaboration Diagram)

- A.参数多态

- B.过载多态

- C.包含多态

- D.隐含多态

- A.X=15,X=100

- B.X=16,X=15,X=99,X=100

- C.X=16,X=101

- D.X=14,X=15,X=100,X=101

- A.原始的风险评估

- B.原始的分析模型

- C.原始的用例模型

- D.原始的用户手册

- A.持续集成

- B.简单设计

- C.重构

- D.系统隐喻

- A.11

- B.13

- C.14

- D.16

- A.流程图直观地描述了工作过程的具体步骤,以及这些步骤之间的时序关系,可以用于控制工作过程的完成时间

- B.PERT图画出了项目中各个活动之间的时序关系,可用于计算工程项目的关键路径,以便控制项目的进度

- C.因果分析图能表现出软件过程中各种原因和效果之间的关系,并且表现了它们随时间出现的顺序和重要程度,这些数据可用于改进软件过程的性能

- D.Gantt图为整个项目建立了一个时间表,反映了项目中的所有任务之间的依赖关系,以及各个任务的起止日期,这些信息可用于项目的任务调度

- A.10500

- B.19500

- C.32500

- D.65000

- A.正确性就是用每千行代码的故障(fault)数来度量

- B.软件完整性是指软件功能与需求符合的程度

- C.软件维护的工作量比开发阶段的工作量小

- D.可用性与用户的操作效率和主观评价有关

- A.软件配置管理

- B.技术变更管理

- C.软件质量管理

- D.集成软件管理

- A.瀑布

- B.螺旋

- C.喷泉

- D.RAD

- A.逻辑式

- B.命令式

- C.函数式

- D.事件驱动

- A.正规式①和③等价

- B.正规式①和②等价

- C.正规式②和③等价

- D.正规式①、②和③互不等价

- A.a-b-cd

- B.-(a+b)c-d

- C.-a+bc-d

- D.(a+b)(-c-d)

- A.索引表

- B.索引文件

- C.指针

- D.多级目录

- A.3.9

- B.4.7

- C.5.5

- D.6.1

- A.5个字节

- B.6个字节

- C.10个字节

- D.12个字节

- A.静止就绪、静止阻塞和活跃阻塞

- B.静止就绪、活跃阻塞和静止阻塞

- C.活跃阻塞、静止就绪和静止阻塞

- D.活跃阻塞、静止阻塞和静止就绪

- A.用户

- B.操作系统

- C.编译系统

- D.链接程序

- A.可复用性

- B.可维护性

- C.可移植性

- D.可扩充性

- A.需求分析

- B.概要设计

- C.详细设计

- D.系统测试

- A.状态迁移图

- B.时序图

- C.Petri网

- D.HIPO图

- A.标记耦合

- B.内容耦合

- C.数据耦合

- D.公共耦合

- A.61440

- B.307200

- C.384000

- D.3072000

- A.原型法

- B.变换模型

- C.瀑布模型

- D.螺旋模型

- A.工资单

- B.工资系统源程序

- C.接收工资单的银行

- D.工资数据库

- A.真彩色

- B.伪彩色

- C.直接色

- D.矢量

- A.帧间预测和变换编码

- B.哈夫曼编码和运动补偿

- C.变换编码和帧内预测

- D.帧内预测和运动补偿

- A.由于该教授未经相关部门同意而自行翻译官方条例,因此对其译文不享有著作权

- B.该教授对其译文自2008年6月1日起一直享有著作权

- C.该教授对其译文自2008年6月1日至2009年1月4日期间享有著作权

- D.该教授对其译文自2008年11月1日至2009年1月4日期间享有著作权

- A.GSB

- B.GBZ

- C.GB/T

- D.GA/T

- A.WAP

- B.WEP

- C.TKIP

- D.WML

- A.中低

- B.中

- C.中高

- D.高

- A.放置特洛伊木马程序

- B.DDoS攻击

- C.网络欺骗

- D.网络监听

- A.指令寄存器

- B.标志寄存器

- C.程序计数器

- D.变址寄存器

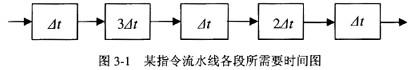

- A.0.1428Δt

- B.0.2041Δt

- C.0.2857/Δt

- D.0.3333/Δt

- A.表决器

- B.控制器

- C.缓冲器

- D.加速器

- A.1

- B.2

- C.3

- D.4

- A.立即寻址

- B.直接寻址

- C.相对寻址

- D.寄存器寻址

- A.尾数的位数

- B.阶码的位数

- C.规格化的方法

- D.尾数下溢的处理

我

我