- A.风险意识

- B.权衡意识

- C.绝对意识

- D.集成意识

- A.特征代码法能够检测隐蔽性病毒

- B.校验和法能够识别病毒种类

- C.行为监测法能够识别病毒名称

- D.软件模拟法能够检测多态性病毒

- A.安装个人防火墙是防止网络攻击的有效手段

- B.防止网站恶意代码危害的关键是禁止其执行

- C.保护电子邮件安全的有效方法是对其进行某种形式的加密处理

- D.安装防病毒软件是防止被病毒传染的一劳永逸的捷径

- A.信息型漏洞探测技术往往会对目标产生破坏性影响

- B.信息型漏洞探测技术对于具体某个漏洞存在与否难以做出确定性的结论

- C.攻击型漏洞探测技术有可能无法探测到某些漏洞

- D.攻击型漏洞探测技术不可避免地会对目标系统带来一定的负面影响

- A.引导模块

- B.传染模块

- C.发作模块

- D.隐藏模块

- A.1级:低影响度,低严重度

- B.2级:低影响度,中等严重度;中等影响度,低严重度

- C.4级:低影响度,高严重度;高影响度,低严重度

- D.5级:高影响度,高严重度

- A.能检测大范围的攻击行为

- B.对系统的通信能力没有影响

- C.提高了检测准确度

- D.可以协调响应措施

- A.防火墙

- B.端口扫描

- C.入侵检测

- D.杀毒软件

- A.加密速度比DES快

- B.解密速度比DES快

- C.安全性基于离散对数的困难性

- D.安全性基于大数的素数因子分解难题

- A.双重宿主主机体系结构

- B.堡垒主机体系结构

- C.屏蔽主机体系结构

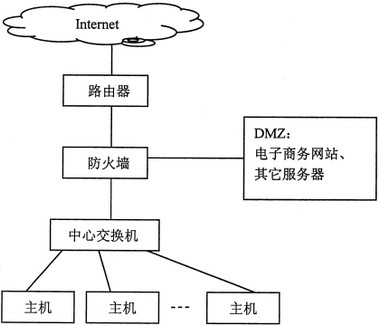

- D.屏蔽子网体系结构

- A.防火

- B.防水

- C.供配电系统

- D.空调系统

- A.同一般的照明供电

- B.需建立不间断供电系统

- C.需建立带备用的供电系统

- D.按一般用户供电要求

- A.密钥的安全性

- B.密文的安全性

- C.加密算法的安全性

- D.解密算法的安全性

- A.连接机密性服务

- B.鉴别服务

- C.数据完整性服务

- D.抗抵赖性服务

- A.加强安全意识和技术培训

- B.对系统的关键数据和服务采取特殊的访问控制机制

- C.采用审计和入侵检测技术

- D.采用防火墙技术

我

我